سارع للتعرف على هجوم Arp-Spoofing وما هي الطريقة للتصدي له؟

قبل أن يتصل جهازين مع بعض على شبكة واحدة يجب على كل جهاز منهم أن يتعرف على الـ Mac Address أو العنوان الفيزيائي لكل من الجهازين، ولهذا السبب تم ابتكار بروتوكول يسمى ARP-Protocol حيث أن وظيفته الأساسية هي إرسال طلب الـ Arp-Request إلى الشبكة بطريقة البث وهي تعرف ب Broadcast، كما أن في هذه الخطوة يسأل عن العنوان الفيزيائي وهو Mac Address لل IP وذلك بغرض الإتصال به، وبناء على ذلك يتم أنتشار Broadcast على الشبكة إلى أن يقوم بالإتصال إلى الـ IP الذي نريد الإتصال به، حيث عندما يصل إلى الواجهة المقصودة يقوم الـ Mac Address بالرد عليه من خلال Arp-Spoofing ولكن الرد سوف يكون مختلف فهو يكون على هيئة Unicast وبعد إتمام العملية بنجاج يبدأ الجهازان بالإتصال ببعضهم بنجاح.

كيف يحدث الهجوم ؟

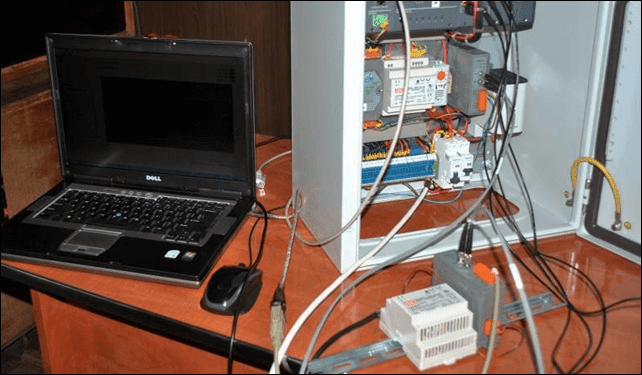

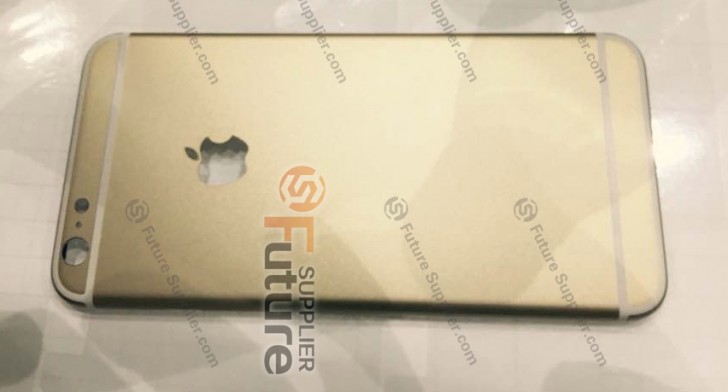

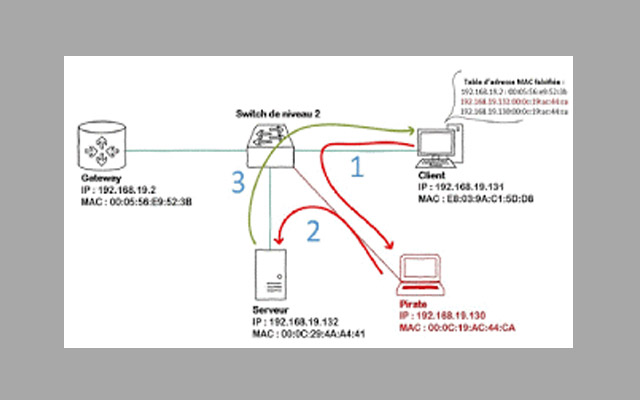

فكرة الهجوم هي من أبسط الخطوات الذي توجد في عملية الإختراق حيث أن بعد وصول الإستجابة من الجهاز يقوم بحفظ Mac Address و IP في جدول يسمى Arp Table، وذلك لكي يكون الوصول أسهل في حالة إتصال الجهازين مرة أخرى وفي الغالب هذه العملية تكون مؤقتة وتنتهي عند إغلاق الجهاز، كما أن من هذه الخطوة يبدأ المهاجم بهجومه حيث يقوم بإرسال Arp Replay لبعض الأجهزة التي توجد على الشبكة وكأن هذا الطلب قد صدر من جهاز المستخدم، كما أن بناء على ذلك يتم تعديل جدول الـ ARP وبعد ذلك يقوم الجهاز المخترق بإرسال بياناته إلى الجهاز المخترق على أنه الراوتر ويستغل مرور كل البيانات من خلاله. وذلك قد يتمكن المخترق من تحويل جهازه إلى ما يسمى بـ MITM (Man in the middle) والصورة توضح ذلك.

بشكل مبسط يمكن القول بأن الجهاز يكون متصل بالراوتر والراوتر متصل بالإنترنت، جهازك يقوم بإرسال طلب دخول إلى موقع معين وبعد ذلك يقوم الراوتر بالتواصل مع الموقع ويبدأ الموقع في الإستجابة وسوف تحصل على Arp-Spoof ثم يعمل جهازك كأداة تجسس في المرحلة الأولى، حيث يقوم بتمرير طلبك إلى الراوتر والمرحلة الأخيرة يقوم الراوتر بإرسال رد لطلبك حيث يعمل في هذه الحالة كأداة تجسس ويرى كل ما يحدث بينك وبين الراوتر بكل سهولة.

الأدوات التي تستخدم في هجوم الـ Arp-Spoofing والـ MITM

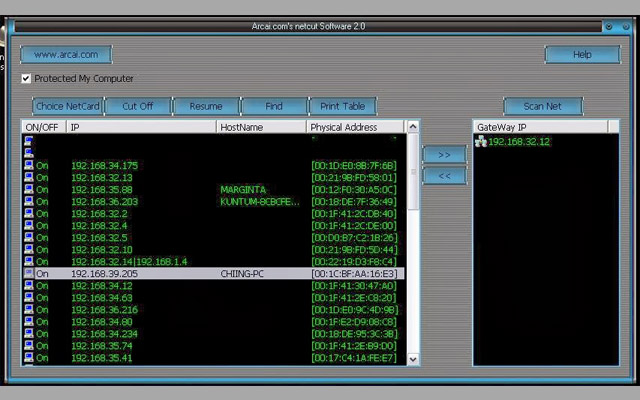

توجد الكثير من الأدوات التي تستخدم في الهجوم ومن أشهرها Ettercap، DNS Sniff كما أننا نعرف جميعا برنامج NetCut كما أنه لا يقوم بتنفيذ هجوم ال MITM ولكن فكرة العمل واحدة، وهي القيام بتغيير الـ Gatway كما أن هذه البرامج لا تحتاج إلى أحترافية عالية.

كيف تقوم بحماية جهازك من الهجمات ؟

لكي تقوم بحماية جهازك من الهجمات يجب أن تقوم بعمل Static ARP للـ Gateway وهو خاص بالشبكات العامة والمفتوحة ومن الممكن أن تستخدم بعض البرامج المخصصة لذلك وهي تقوم بتغيير الـ Mac Address الخاص بحاسوبك قبل أن تتصل بالشبكات المشكوك فيها أو العامة.

إذا كنت تحاول الإتصال بالأجهزة الموجودة على السيرفر من بعد حيث يجب عليك أستخدام الـ SSH حيث يقوم بتأمين جميع بياناتك بكل سرية، كما توجد بعض البرامج التي تساعدك من مراقبة وتتبع الترافيك الخاص بالشبكة ومنها Snort، XARP ومن وظائفهم مراقبة الترافيك ومراقبة عملية Mapping وهي تحدث على الـArp Cash.

————-

الموضوع من طرف مالك كبريال