تحويل ذاكرة الوصول العشوائي الرام إلى بطاقة واي فاي لسرقة واختراق أي حاسوب عن بعد

هناك مجموعة من الباحثين هدفهم الوحيد هو محاولة سرقة البيانات بتقنيات تشبه الأفلام. يتكون معظمها من تحويل جهاز أو مكون عادي إلى جهاز يمكنه إرسال أو استقبال إشارات لاسلكية. لقد تمكنوا في الماضي من الحصول على البيانات من المراوح ومصابيح LED وحتى تغيير السطوع على الشاشات واستخدام الكاميرات الأمنية. الآن ، تمكنوا من تحويل وحدة ذاكرة الوصول العشوائي الرام إلى بطاقة WiFi.

تهدف هذه الأنواع من التقنيات إلى استكشاف نواقل الهجوم التي لا يمكن لأي شخص الدفاع عنها ، حيث يصعب تخيلها. بفضل هذا ، يمكنهم سرقة المعلومات من أجهزة الكمبيوتر التي تعتبر آمنة لأنها لا تحتوي على اتصال بالإنترنت ، والتي تُعرف باسم “air-gapped” لأنها منفصلة عن أي هجوم عن بعد محتمل ومعزولة عن بقية العالم ، وتستخدم في العديد من المناسبات من قبل الحكومات أو الجيوش أو الشركات. ومع ذلك ، هناك العديد من التقنيات التي تسمح لك بالحصول على معلومات منها.

تم تعميد آخر واحد قاموا بإنشائه كـ AIR-FI. تعتمد هذه التقنية على حقيقة أن أي مكون إلكتروني يولد موجة كهرومغناطيسية أثناء مرور التيار الكهربائي خلاله . نظرًا لأن WiFi عبارة عن إشارات تردد لاسلكي ، فقد حاول الباحثون معالجة التيار الذي يدور داخل وحدات ذاكرة الوصول العشوائي الرام بطريقة تولد موجات كهرومغناطيسية على تردد 2.4 جيجا هرتز الذي تعمل فيه قنوات WiFi. في الواقع ، يمكن أن تعمل معظم وحدات ذاكرة الوصول العشوائي DDR4 بسرعة 2400 ميجاهرتز ، لأن هذا هو التردد الافتراضي الأكثر شيوعًا. في الاختبارات ، استخدموا وحدات الرام DDR4 من Crucial و SK Hynix ، بالإضافة إلى وحدات أخر د. كانت المعالجات المستخدمة ثلاثة: Intel Core i7-6900K و Intel Core i5-5820K و Intel Core i7-4790.

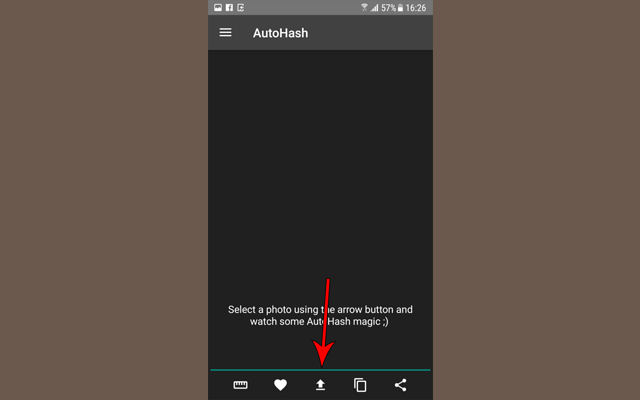

مع هذا ، تمكنوا من جعل ذاكرة الوصول العشوائي للكمبيوتر تنبعث من عمليات القراءة والكتابة المشابهة لتلك الخاصة بإشارة WiFi منخفضة الطاقة. يمكن التقاط هذه الإشارة بواسطة هوائي WiFi قريب ، مثل الهاتف المحمول والكمبيوتر المحمول وكاميرا الأمان وحتى الساعة الذكية.

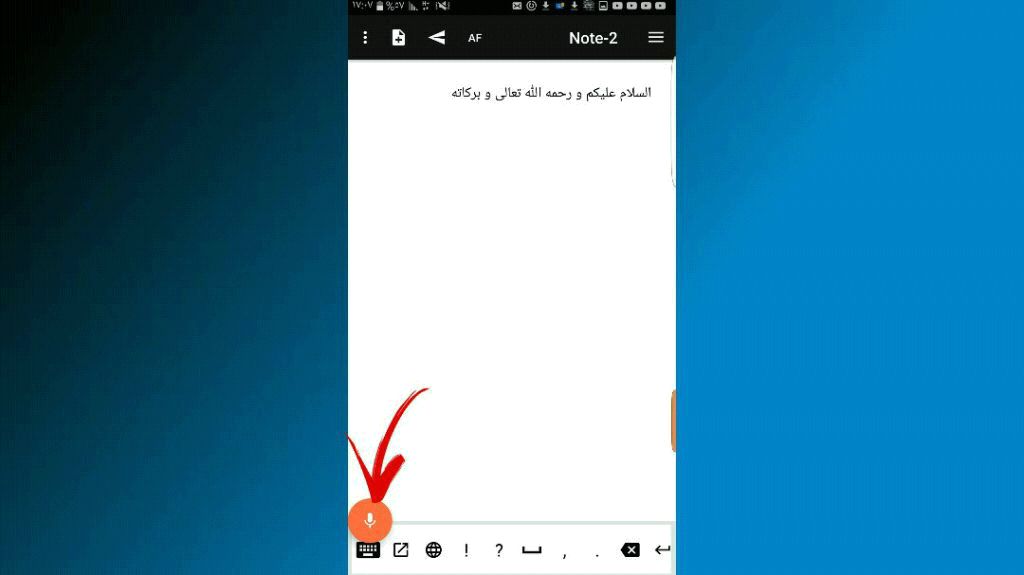

في العرض التوضيحي ، تمكن الباحثون من إخراج إشارات بمعدل 100 بت في الثانية ، أو 12.5 بايت في الثانية ، مع وجود جهازي كمبيوتر على مقربة من بعضهما البعض ؛ واحد مع WiFi والآخر بدونه . في الفيديو التالي يمكننا أن نرى كيف يعمل.

يدعي الباحثون أن هذا الهجوم هو من أسهل الهجمات ، حيث لا يحتاج المهاجم إلى الحصول على أذونات المسؤول أو الجذر لتنفيذ الاستغلال. يمكن بدء تشغيل AIR-FI من أي حساب بامتيازات المستخدم ، والقدرة على استخدامه في أي نظام تشغيل ، وحتى داخل جهاز افتراضي.