اكتشاف ثغرة خطيرة جدا بإمكانها الاستيلاء على بيانات أكثر من ملياري هاتف حول العالم !

في خبر صاعق، اكتشفت مجموعة من الباحثين الأمنيين طريقة جديدة للتحكم وسرقة بيانات أكثر من 2 مليار هاتف حول العالم، سواء هواتف نظام Android أو iOs .

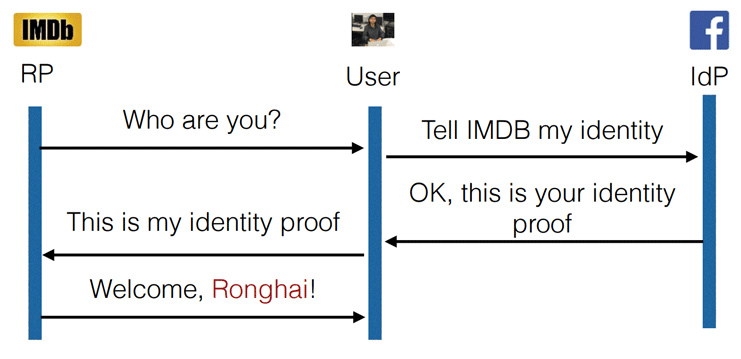

نشر كل من Ronghai Yang ،Wing Cheong ، Tianyu Liu (باحثين من جامعة هونغ كونغ الصينية) بمؤتمر Black Hat Europe يوم الجمعة ورقة بحثية تضمنت حيثيات ثغرة خطيرة جدا، تستهدف شريحة واسعة من تطبيقات الموبايل التي تعتمد على إدراج تعريف عن طريق طرف ثالث (single sign-on (SSO، أي التطبيقات التي تمكن المستخدم من ولوجها عن طريق ربط تعريف الهوية بحسابه على أحد المواقع المعروفة كفيس بوك، غوغل أو غيرها دون إدراج اسم المستخدم وكلمة المرور، حيث يتم هذا الأمر عبر بروتوكول OAuth .

ويأتي الخلل في طريقة استخدام مطوري التطبيقات لهذا البروتوكول، إذ تكون الطريقة الصحيحة لاستخدامه كالتالي :

وهنا نركز على أن التطبيق السليم يتحقق من أمرين رئيسيين :أولا تعريف الهوية للمستخدم (ID)، ثانيا التحقق من رمز الوصول (Access Token) الذي يحدد ما إذا كان حساب المستخدم مرتبط بالتطبيق ويتطابق مع تعريف المستخدم أو لا.

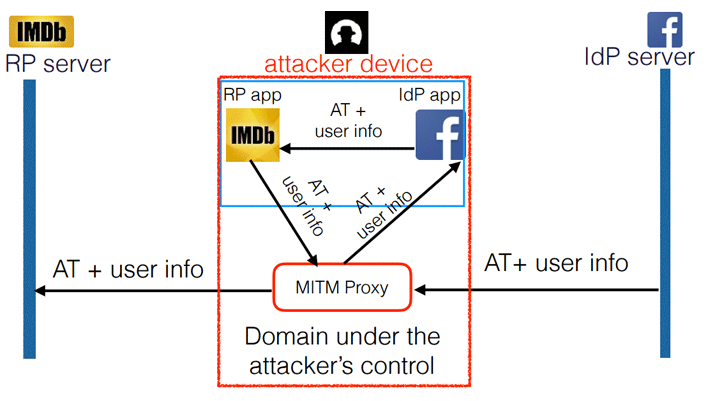

وهنا الطريقة الخاطئة الاستخدام البروتوكول ومن خلالها بإمكان الهاكر انتحال هوية المستخدم :

لسوء الحظ فإن العديد من المطورين لا ينتبهون للنقطة الثانية حيث بعد أول ربط للتطبيق بأحد مزودي الآيدي الخاص بالمستخدم (فيسبوك، غوغل…)، يتم التحقق من الآيدي ورمز الوصول، لكن في المرات القادمة لا يتم التحقق من هذا الرمز ويتم الاكتفاء بالآيدي فقط، وهنا الخلل، فإذا استطاع المهاجم استبدال الآيدي أثناء عملية التحقق، فبإمكانه ولوج التطبيق برمز الوصول الخاص به .

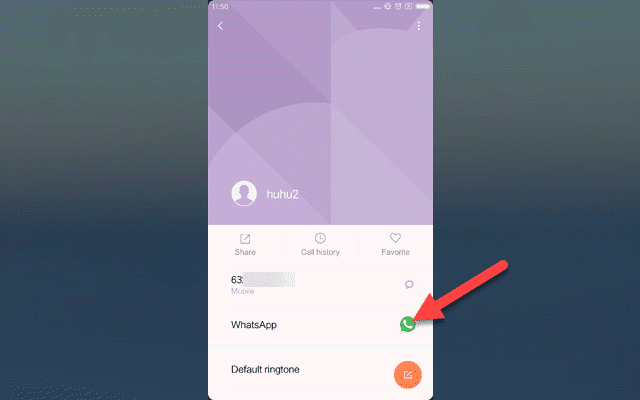

هكذا فإن الطريقة سهلة التطبيق، وتعتمد على تحميل التطبيق أو التطبيقات المصابة بالثغرة و البحث عن الضحايا (عن طريق غوغل أو التخمين العشوائي للآيدي) .

وفي نفس الورقة أشار الفريق الأمني أن الطريقة تمكن من الاستيلاء على بيانات المستخدم المرتبطة بالتطبيق، فالعديد من خدمات الأبناك و مواقع البيع و الشراء و خدمات الفنادق وبعض تطبيقات التواصل وغيرها ضحية لهذه الثغرة، كما أكد الباحثون أنها ستعمل على نظام iOS كذلك إذا كان التطبيق مصابا رغم أنهم لم يجربوا الأمر على هذا النظام.

للإطلاع على تفاصيل أكثر :