تعرف على Simjacker ، الطريقة الجديدة للتجسس على موقع أي هاتف محمول ومعرفة الأماكن التي يذهب إليها

قال باحثون أمنيون من AdaptiveMobile Security في تقرير صدر اليوم ” نحن واثقون تمامًا من أن هذا الهجوم تم تطويره بواسطة شركة خاصة معينة تعمل مع الحكومات لمراقبة الأفراد”.

“نعتقد أن ثغرة أمنية قد تم استغلالها على الأقل خلال العامين الماضيين عبر تهديد متطور للغاية في العديد من البلدان ، وذلك في المقام الأول لأغراض المراقبة.”

وصف الباحثون هذا الهجوم بأنه ” قفزة هائلة في التعقيد والتطور” مقارنة بالهجمات التي شوهدت من قبل عبر شبكات المحمول و ” تصاعد كبير في مهارات وقدرات المهاجمين”.

كيف يعمل simjacker ؟

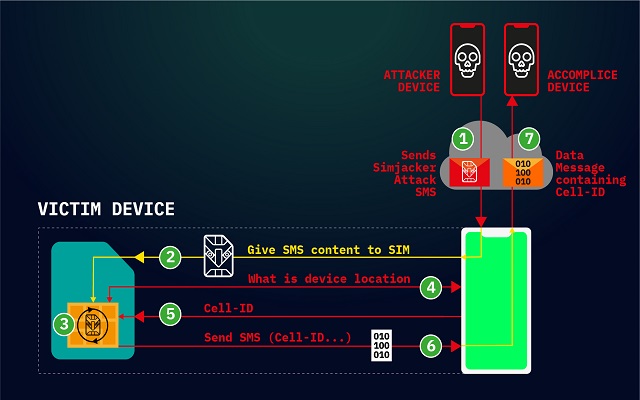

يبدأ هجوم Simjacker باستخدام هاتف ذكي أو مودم GSM لإرسال رسالة SMS إلى رقم هاتف الضحية.

تحتوي رسائل SMS هذه على مجموعة أدوات SIM (STK) مخفية مدعومة بواسطة متصفح S @ T ، وهو تطبيق موجود على بطاقة SIM بدلاً من الهاتف.

يعد S @ T متصفح وتعليمات STK تقنية قديمة معتمدة على بعض شبكات المحمول وبطاقات SIM . يمكن استخدامها لتشغيل الأوامرعلى الجهاز ، مثل تشغيل المتصفحات أو تشغيل الأصوات أو عرض النوافذ المنبثقة. في العصر القديم لشبكات المحمول ، استخدم المشغلون هذه البروتوكولات لإرسال عروض ترويجية للمستخدمين أو تقديم معلومات الفوترة.

لكن AdaptiveMobile قالت إن هجمات Simjacker التي لاحظتها أساءت استخدام هذه الآلية وذلك باستهداف هواتف الضحايا ومعرفة بيانات موقعهم الجغرافي ورموز IMEI ، والتي سوف ترسلها بطاقة SIM لاحقًا عبر رسالة نصية قصيرة إلى جهاز طرف ثالث ، حيث يقوم المهاجم بتسجيل دخول الضحية إلى موقعه .

ومما زاد الطين بلة ، أن الهجوم Simjacker صامت تماما. لا يرى الضحايا أي رسائل SMS في هواتفهم داخل البريد الوارد أو البريد الصادر. يتيح ذلك للجهات الفاعلة بقصف الضحايا باستمرار برسائل SMS وتتبع موقعهم أثناء تحركهم خلال اليوم أو الأسبوع أو الشهر.

يبقى اللغز حول من طور هذا الهجوم ، لكن AdaptiveMobile قالت إن شركة خاصة كانت خبيرة في هذا المجال هي من تقف وراءه.

علقت AdaptativeMobile أنها ستقدم مزيدًا من التفاصيل حول مشكلة عدم الحصانة هذه في مؤتمرVirus Bulletin في لندن في 3 أكتوبر ، وذلك لمحاولة تقديم حل لها.

إذا كنت تريد معرفة المزيد عن التفاصيل الفنية حول هذا الهجوم الخطير ، فننصحك بقراءة مقال Adaptative Mobile Security.