تم اختراق تشفير WPA3 حتى قبل وصوله ! اختراق الشبكات والإتصال بها بدون كلمة السر بهذه الطريقة

بعض أجهزة التوجيه الراوتر الموجودة في السوق متوافقة بالفعل مع WPA3 ، لكنها إصدار لا يزال في طور التطوير . ولا يبدو أنه أكثر إثباتًا مما يبدو ، لأن البحث اكتشف نقاط ضعف في تطبيقات WPA3-Personal الأولى ، تلك المستخدمة في أجهزة التوجيه الخاصة بمنازلنا.

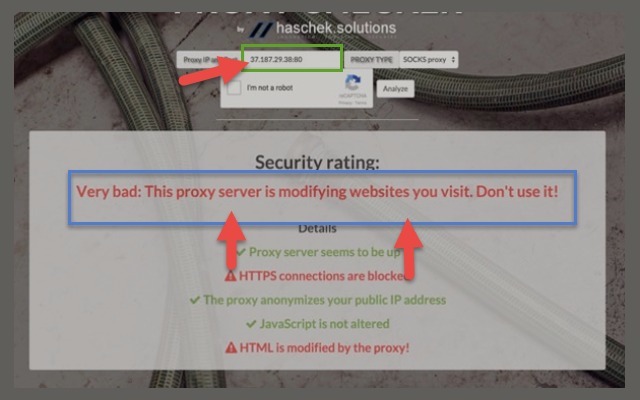

لم تدمج هذه التطبيقات بشكل صحيح بعض عمليات التشفير ، أو تستخدم عناصر تشفير غير كافية ، مما يسمح للمهاجم بتنفيذ هجمات على قناة الشبكة لسرقة المعلومات المرسلة على تلك الشبكة ، مثل كلمات المرور والرسائل ورسائل البريد الإلكتروني ، إلخ. يمكن الوصول إلى كل هذا دون حتى معرفة كلمة المرور ، على الرغم من أنه بمجرد تنفيذ الهجوم ، يمكنك معرفة كلمة المرور. هذا الهجوم ، الذي يؤثر على تشفير أجهزة التوجيه ، أطلق عليه اسم Dragonblood.

مكتشف هذه الإخفاقات كان Mathy Vanhoef ، وهو نفسه الذي تمكن بالفعل من اختراق WPA2 في أكتوبر 2017 ومرة أخرى في أكتوبر 2018. وبمجرد اكتشاف هذا الإخفاقات ، اتصل بتحالف Wi-Fi ، واحتفظ بجميع المعلومات سرًا حتى قرر نشر الحقائق بمجرد أن يكون لديهم الوقت الكافي لتصحيح هذه الثغرات.